工業互聯網軟件代碼安全技術 發展脈絡與未來趨勢

在數字化與工業化深度融合的時代背景下,工業互聯網已成為推動制造業轉型升級的關鍵引擎。作為其核心支撐的網絡與信息安全軟件開發,尤其是軟件代碼安全技術,正面臨著前所未有的機遇與挑戰。本文將探討工業互聯網軟件代碼安全技術的發展歷程、當前核心實踐以及未來的演進趨勢。

一、發展歷程:從外圍防護到內生安全

工業互聯網軟件代碼安全技術的發展,經歷了從被動防護到主動融入的演變。早期階段,安全防護主要依賴于網絡邊界防火墻、入侵檢測系統等外圍措施,對軟件自身的代碼安全關注不足。隨著針對工業控制系統的攻擊事件頻發(如Stuxnet、Havex等),業界逐漸認識到,僅靠外圍防御無法應對日益復雜的供應鏈攻擊和零日漏洞利用。

這推動了安全理念向“安全左移”和“內生安全”轉變。安全活動被更早地融入到軟件開發生命周期(SDLC)中,從需求分析、架構設計階段就開始考慮安全屬性。針對工業互聯網軟件特有的實時性、高可靠性和長生命周期要求,代碼安全技術也發展出相應的實踐,如面向工控協議的模糊測試、對遺留代碼(Legacy Code)的安全加固,以及適用于資源受限嵌入式環境的內存安全方案。

二、當前核心實踐:工具鏈整合與自動化

當前,工業互聯網領域的網絡與信息安全軟件開發,其代碼安全的核心實踐呈現出工具鏈化、自動化和定制化的特點。

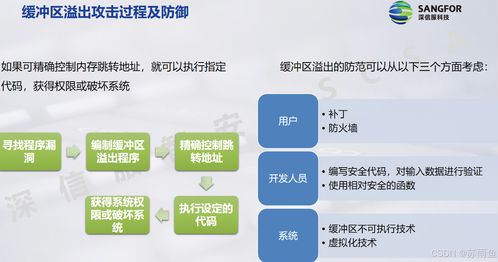

- 靜態應用程序安全測試(SAST): 通過在編碼階段和持續集成/持續部署(CI/CD)管道中集成SAST工具,自動掃描源代碼,發現潛在的安全漏洞(如緩沖區溢出、注入缺陷、不安全的函數調用等)。針對C/C++等工業互聯網底層開發常用語言,工具的能力不斷增強,誤報率逐步降低。

- 動態應用程序安全測試(DAST)與交互式應用安全測試(IAST): 結合工業互聯網軟件的運行環境(如仿真測試床),進行動態測試。DAST從外部模擬攻擊,而IAST則在應用運行時從內部監控,能更精準地定位漏洞上下文,尤其適合檢測運行時邏輯缺陷和配置錯誤。

- 軟件組成分析(SCA): 工業互聯網軟件大量使用開源和第三方組件。SCA工具用于清點軟件物料清單(SBOM),識別組件中已知的漏洞(如CVE),并管理許可證合規風險,這對于保障供應鏈安全至關重要。

- 安全編碼規范與培訓: 結合工業互聯網領域標準(如IEC 62443),制定并推行專用的安全編碼規范。通過持續的開發者安全意識培訓,從源頭上減少人為引入的代碼缺陷。

- 針對性的安全開發框架與庫: 開發并提供經過安全加固的通信庫、密碼庫和數據處理框架,供工業應用開發者調用,降低自行實現安全功能帶來的風險。

三、未來趨勢:智能化、一體化與可信構建

工業互聯網軟件代碼安全技術將呈現以下趨勢:

- 人工智能與機器學習賦能: AI/ML將被更深入地用于代碼安全分析。例如,利用機器學習模型進行漏洞模式識別,預測代碼中潛在的脆弱點;使用自然語言處理(NLP)自動審查需求文檔和設計文檔中的安全需求;以及利用AI輔助代碼修復建議生成,提升修復效率。

- DevSecOps的深度融合與平臺化: 安全將進一步無縫集成到工業互聯網軟件的整個DevOps流程中,形成真正的DevSecOps。安全工具鏈將實現平臺化整合,提供從代碼提交到部署上線的一站式、自動化安全門禁,實現安全狀態的實時可視化和度量化。

- 聚焦“可信軟件供應鏈”: 隨著監管要求(如美國的行政令)和行業標準(如SLSA框架)的推動,構建可信的軟件供應鏈將成為重中之重。代碼安全技術將更緊密地與軟件溯源、構建完整性驗證、防篡改等技術結合,確保從源碼到可執行文件的每一個環節都可驗證、可信任。

- 面向“軟件定義”與云邊端協同的安全: 工業互聯網架構向云邊端協同演進,軟件定義網絡(SDN)、軟件定義PLC等成為趨勢。代碼安全技術需要適應這種分布式、動態的環境,研究適用于邊緣設備輕量級容器的安全掃描、微服務API的安全測試,以及跨云邊環境的安全策略一致性管理。

- 形式化驗證的實用化探索: 對于安全苛求(Safety-Critical)的工業核心控制軟件,形式化驗證方法(如模型檢測、定理證明)有望在工具輔助下變得更加實用,從數學上證明代碼在某些關鍵屬性上的正確性,為實現功能安全與信息安全的融合提供更強保障。

工業互聯網的蓬勃發展,使其軟件代碼成為關鍵基礎設施的核心資產,也是網絡攻擊的重點目標。網絡與信息安全軟件開發必須將代碼安全置于戰略高度。通過回顧發展歷程、把握當前實踐、洞察未來趨勢,業界可以更系統性地構建覆蓋全生命周期的代碼安全防御體系,為工業互聯網的穩定、可靠、安全運行奠定堅實的基礎。從被動響應到主動免疫,代碼安全技術的持續進化,將是護航智能制造新時代的必由之路。

如若轉載,請注明出處:http://www.rwch.com.cn/product/56.html

更新時間:2026-02-20 11:54:20